مرحبًا بك في لعبة SSDLC 🚀

اتعلم دورة حياة تطوير البرامج الآمنة (SSDLC) بطريقة ممتعة وتفاعلية!

الهدف

تأمين المستقبل – مغامرة في عالم SSDLC!

انضم إلينا في رحلة لبناء برمجيات آمنة والتغلب على التهديدات السيبرانية!

Press here for English Version

التحدي!

لقد تم تعيينك كـ مستشار أمن سيبراني لشركة ABC، التي تطلق تطبيقًا جديدًا. ولكن الهاكرز مستنين أي ثغرة أمنية!

مهمتك!

ساعد شركة ABC في اتباع SSDLC وبناء تطبيق آمن قبل ما الهاكرز يضربوا!

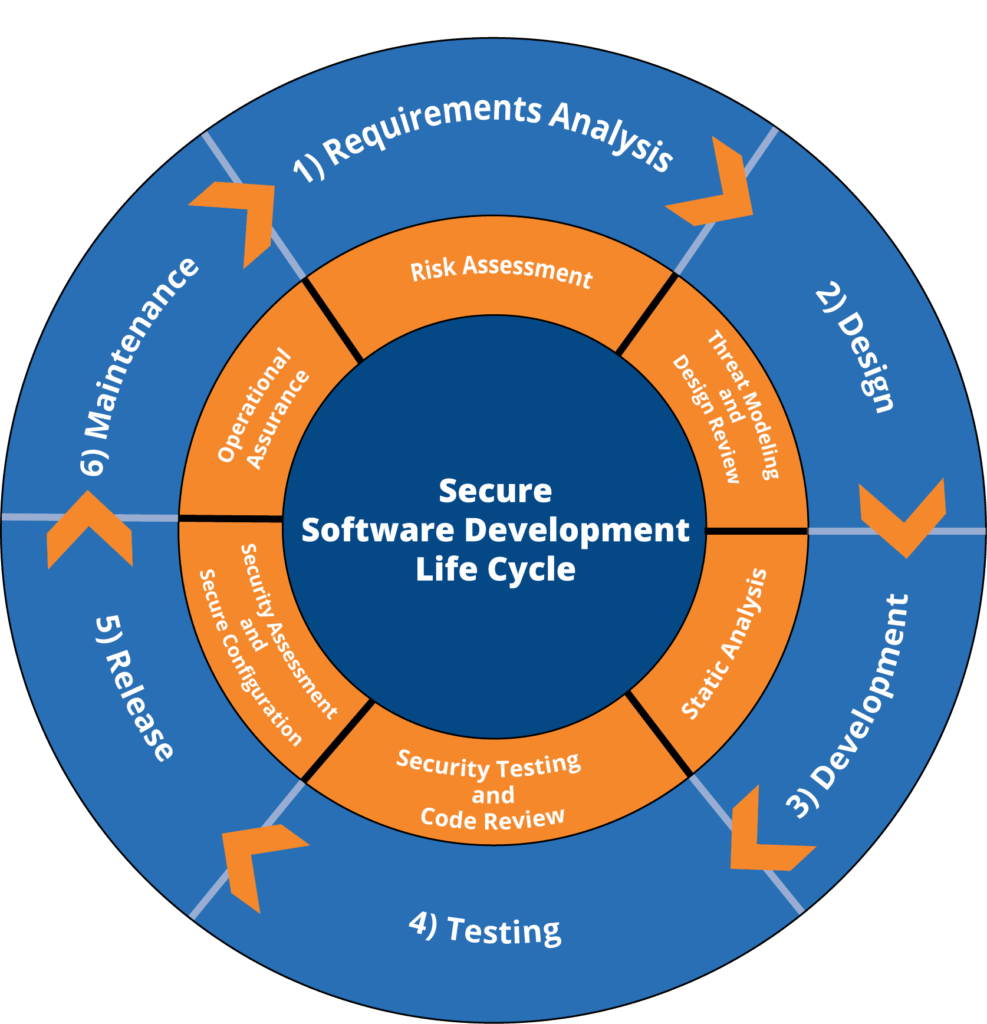

ما هو SSDLC؟

SSDLC = دورة حياة تطوير البرمجيات (SDLC) + تطبيق السكيورتي في كل خطوة!

بدل ما نضيف السكيورتي في الآخر، بندمجها في كل مرحلة من التطوير.

فكر في الموضوع زي ما تبني بيت وتضع أقفال قوية من الأول بدل ما تضيفها بعدين او بعد ما البيت يتسرق!

ليه نهتم؟

80% من الهجمات السيبرانية بتحصل بسبب برامج غير آمنة.

الشركات بتخسر ملايين بسبب الاختراقات.

القراصنة مش مستنين – بيلاقوا الثغرات بسرعة!

SSDLC = برامج أقوى، مستخدمين آمنين، ومشاكل أقل!

المرحلة الأولى من SSDLC

التخطيط وجمع المتطلبات

خطط للأمان!

مهمتك الأولى هي تحديد المخاطر قبل بدء كتابة الكود!

أسئلة يجب ان تسألها في البداية؟- ما هي التهديدات الأمنية المحتملة؟

- ما هي البيانات التي سنخزنها؟

- ما هي القواعد الأمنية التي نحتاجها؟

- من يمكنه الوصول إلى ماذا؟

مثال: "إذا كنا نخزن كلمات المرور، يجب أن نستخدم التشفير!"

الأنشطة الرئيسية في هذه المرحلة

تقييم المخاطر

تقييم وترتيب التهديدات بناءً على التأثير واحتمالية حدوثها لتوجيه الجهود الأمنية.

جمع المتطلبات الأمنية

تحديد ضوابط الأمان، المصادقة، التشفير، والامتثال للاحتياجات.

نمذجة التهديدات

تحديد ورسم سيناريوهات الهجوم المحتملة، النقاط الضعيفة، والتهديدات مبكرًا في التخطيط.

المرحلة الثانية من SSDLC

التصميم الآمن

فكر زي الهكر!

نمذجة التهديدات:

حدد نقاط الهجوم المحتملة قبل كتابة الكود!

صمم ميزات أمان مثل المصادقة والتحكم في الوصول!

مثال: "لو حد حاول يخمن الباسوورد؟" (استخدم المصادقة الثنائية!)

الأنشطة الرئيسية في هذه المرحلة

التصميم الآمن

طبق ضوابط التصميم الأمنة مثل أقل صلاحيات (least privilege)، الدفاع في العمق (defense-in-depth)، وتدفق البيانات الآمن. نفذ هندسة Zero Trust (ZTA) لأمان الشبكة.

اختيار ضوابط الأمان

اختر المصادقة (MFA، OAuth2، OpenID Connect)، التحكم في الوصول القائم على الأدوار (RBAC)، التشفير، وآليات التسجيل.

تحليل تدفق البيانات وسطح الهجوم

ارسم جميع التفاعلات الخارجية (APIs، قواعد البيانات، خدمات الطرف الثالث). قلل من الأسطح المعرضة للهجوم بتقييد نقاط الوصول غير الضرورية. قم بتحليل حالات سوء الاستخدام لتحديد نقاط الضعف الأمنية المحتملة.

المرحلة الثالثة من SSDLC

التطوير

اكتب كودًا آمنًا!

اتبع أفضل ممارسات البرمجة الآمنة!

تجنب الأخطاء الشائعة مثل حقن SQL، XSS، إلخ.

مثال: "دائمًا تحقق من صحة مدخلات المستخدم لمنع حقن أكواد خبيثة!"

الأنشطة الرئيسية في هذه المرحلة

اتبع إرشادات البرمجة الآمنة

التزم بإرشادات البرمجة الآمنة وأفضل الممارسات لتخفيف الثغرات الأمنية الشائعة مثل حقن SQL، XSS، وتجاوز السعة.

مراجعة الكود

قم بمراجعات دورية للكود لتحديد ومعالجة المشكلات الأمنية بشكل استباقي. يتضمن ذلك فحص الكود للثغرات والتأكد من الالتزام بمعايير البرمجة.

إدارة الأسرار والمعلومات السرية (Credentials) بشكل آمن

قم بتخزين الأسرار في متغيرات البيئة أو الخزائن الآمنة (وليس في الكود).

إدارة التبعيات

تأكد من أن المكتبات والتبعيات الخارجية آمنة ومحدثة. يتضمن ذلك فحص التبعيات بشكل دوري للثغرات المعروفة وتحديثها عند الحاجة.

المرحلة الرابعة من SSDLC

الاختبار

دور على الثغرات قبل الهاكرز!

🛠️ اختبار الأمان ومراجعة الكود:

(Automated security scans) فحوصات أمنية تلقائية!

مراجعات يدوية للكود لاكتشاف الثغرات!

اختبار الاختراق الأخلاقي (Penetration Testing)!

مثال: "اختبر إذا كان يمكن للهكر تجاوز تسجيل الدخول باستخدام كلمة مرور ضعيفة!"

الأنشطة الرئيسية في هذه المرحلة

التحليل الثابت والديناميكي

فحص الكود للثغرات دون تنفيذه وأثناء التنفيذ لتحديد المشكلات الشائعة والثغرات الأمنية في الوقت الفعلي.

اختبار الاختراق

قم بمحاكاة هجمات حقيقية لتحديد وإصلاح الثغرات قبل النشر. يتضمن ذلك محاولة القراصنة الأخلاقيين استغلال الثغرات في النظام.

الاختبارات الأمنية المستمرة

تأكد من أن التغييرات الجديدة لا تقدم ثغرات جديدة. يتضمن ذلك إعادة اختبار التطبيق بعد التغييرات للتحقق من أن ضوابط الأمان الحالية لا تزال فعالة.

المرحلة الخامسة من SSDLC

الإصدار

أطلق ونشر التطبيق بشكل آمن!

🚀 قبل الإطلاق:

اكتملت الفحوصات الأمنية!

تم تطبيق الاحكامات والضوابط الآمنة!

تم منح الأذونات الضرورية فقط!

تجنب لوحات التحكم المكشوفة، أمان API الضعيف، والخوادم غير المكونة بشكل صحيح

🔐 الإطلاق الآمن يعني مشاكل أقل لاحقًا!

الأنشطة الرئيسية في هذه المرحلة

إدارة الاعدادت الآمن

تأكد من الاعدادات (Configuration) الآمنة أثناء عملية النشر لمنع الاعدادت الخاطئة. يتضمن ذلك تعزيز أمان الخوادم، قواعد البيانات، وتكوينات السحابة.

تعزيز البيئة

قم بتعزيز بيئة النشر لتقليل سطح الهجوم. يتضمن ذلك تعطيل الخدمات غير الضرورية، تطبيق ضوابط وصول صارمة، وتكوين الجدران النارية.

اختبار أمان النشر

قم بإجراء فحوصات أمنية نهائية قبل الإطلاق. يتضمن ذلك تطبيق سياسات IAM، MFA، والتحكم في الوصول القائم على الأدوار (RBAC) على بيئة الإنتاج والتحقق من أن جميع ضوابط الأمان في مكانها وتعمل كما هو متوقع.

المرحلة السادسة من SSDLC

الصيانة والمراقبة

السكيورتي مش بتتوقف! الهاكرز بيتطوروا، واحنا كمان لازم نتطور.

راقب التهديدات، قم بتحديث البرمجيات، وأصلح الثغرات!

خطط للاستجابة للحوادث

💡 مثال: "إذا تم اكتشاف ثغرة أمنية جديدة، قم بإصلاحها فورًا!"

الأنشطة الرئيسية في هذه المرحلة

تطبيق التحديثات الأمنية

قم بتطبيق التحديثات في الوقت المناسب لمعالجة الثغرات المعروفة وتعزيز أمان النظام. يتضمن ذلك إدارة التحديثات بشكل دوري وتلقائي لتحديث النظام بأحدث التحديثات الأمنية.

المراقبة المستمرة

نفذ آليات المراقبة المستمرة لاكتشاف والاستجابة للتهديدات الأمنية المستمرة. يتضمن ذلك استخدام أدوات لمراقبة النظام بحثًا عن نشاط مشبوه في الوقت الفعلي.

الكشف عن الحوادث والاستجابة

طور خطة شاملة للاستجابة بشكل فعال للحوادث الأمنية. يتضمن ذلك تحديد الأدوار، المسؤوليات، والإجراءات للتعامل مع الاختراقات الأمنية.

مراجعات الأمان والامتثال الدورية

قم بإجراء مراجعات أمنية دورية لتقييم وتعزيز الوضع الأمني العام. يتضمن ذلك مراجعة ضوابط أمان النظام وتحديد مجالات التحسين.

معلومات إضافية

DevSecOps

دمج إجراءات الأمان في عمليات DevOps لضمان أمان مستمر خلال دورة حياة التطوير، باستخدام أدوات فحص أمني تلقائي ضمن أنظمة CI/CD.

Threat Intelligence

استخدم مصادر ذكاء التهديدات لتتبع التهديدات والثغرات الحديثة، مع دمجها في إستراتيجية الأمان لتعزيز الوقاية والاستجابة.

إدارة معلومات وأحداث الأمان (SIEM)

نفذ حلول SIEM لتحليل تنبيهات الأمان في الوقت الفعلي. يتضمن ذلك جمع وتحليل بيانات الأمان من مصادر مختلفة لاكتشاف والاستجابة للتهديدات.

SSDLC مقابل SDLC القديم

SDLC (الطريقة القديمة):

بناء ← اختبار ← إصلاح السكيورتي بعدين

SSDLC (الطريقة الأفضل):

بناء بشكل آمن ← اختبار للأمان ← منع المشاكل المستقبلية

هل أنت مستعد لتأمين الشركة؟

المرحلة الحالية: التخطيط

انتهت اللعبة!

🎉 تهانينا على إكمال نشاط SSDLC الآمن! 🎉

💡 المعرفة تنمو عندما نشاركها! قم بإلهام الآخرين لتعلم وممارسة SSDLC الآمن من خلال مشاركة تجربتك معهم!

شارك على LinkedInعفوًا! ليس تمامًا، ولكن لا تقلق – كل خطأ هو خطوة نحو الإتقان!